Olá, neste post vou mostrar como acessar a um servidor SSH através do MacBook.

Procure pelo aplicativo (Terminal), ao acessar será aberto em linha de comando.

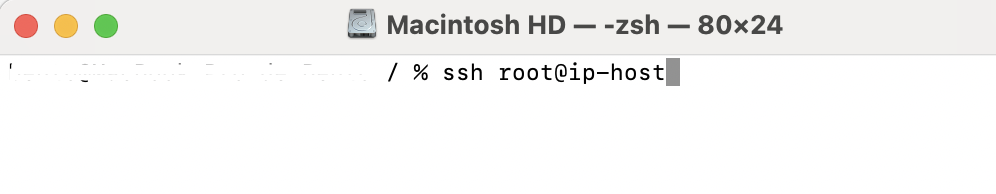

Para acessar um computador ou servidor através do SSH, digite ssh usuario@ip-do-servidor e tecle ENTER.

Em seguida será solicitado a senha, basta digitar a senha e estará conectado ao host por SSH.

Exemplo de acesso SSH pelo terminal.

Caso a porta SSH seja diferente da porta padrão que é a 22, você pode incluir (-p 23) para indicar a porta para a conexão.

Exemplo:

ssh usuario@ip-do-servidor -p 222

Para desconectar/sair da sessão, digite no terminal EXIT.